CA 인증서 등록

웹 모의해킹에 필수적인 도구가 바로 프락시 툴이다. HTTP 프록시(Proxy)는 서버의 일종으로서 웹브라우저(IE, 에지, 크롬, 사파리 등)와 웹서버(Apache, Tomcat, NGINX 등)가 주고 받는 요청(Request)과 응답(Response)를 중간에 가로채고 분석할 수 있으며 전달되는 값을 변조할 수 있는 도구다.

때문에 HTTP Proxy 툴을 이용하면 암호화 되지 않은채 웹브라우저와 웹서버가 주고 받는 모든 정보를 가로채 볼 수 있다. 당연히 보안 취약점이 발견되면 즉각적으로 변조 공격을 수행할 수 있는 해킹도구로 악용될 수 있는 도구다.

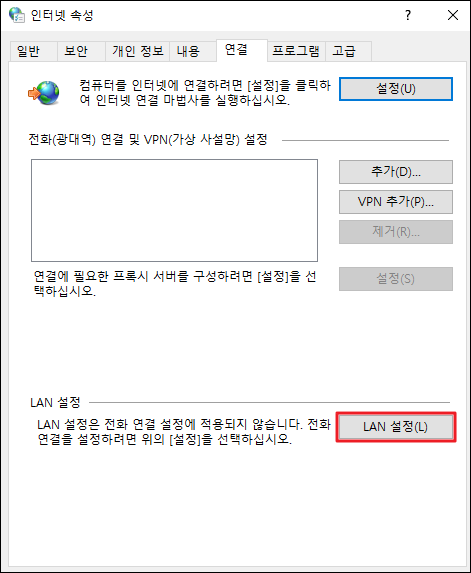

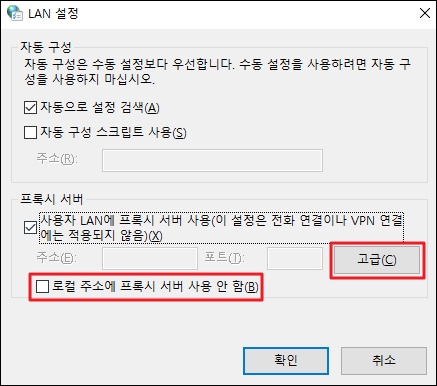

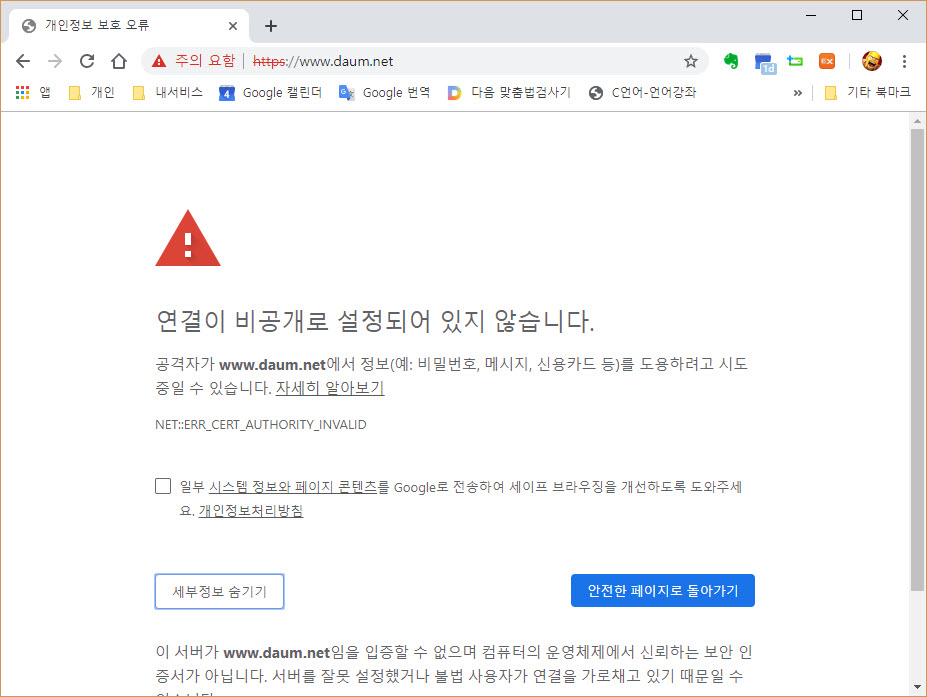

모의 해킹을 공부할 때 또는 실제 모의 해킹을 할 때 SSL이 적용된 경우 HTTP Proxy를 설정하고 웹 서핑을 해보면 이런 오류가 발생한다. 포털사이트인 daum.net에 접속했을 때의 화면이다.

Proxy 설정했을 때 브라우저 경고창

이 오류는 크롬에서 발생시키는 경고메시지 인데... 크롬은 www.daum.net 에 요청했고 www.daum.net에서 보내준 SSL 인증서를 검증하는데 실제 수신된 곳은 www.daum.net이 아니고 HTTP Proxy 이므로 인증서와 송신서버가 달라서 발생하는 에러다.

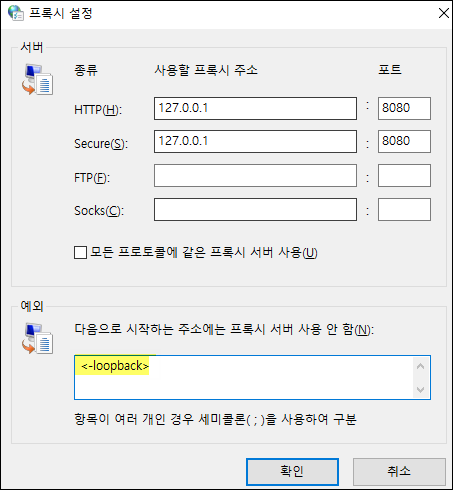

이 문제를 해결하기 위해서는 HTTP Proxy의 인증서가 필요하다. 최근 사용하는 HTTP Prox는 버프스위트(Burp Suite) 기준으로 HTTP Proxy 인증서 설정 방법을 기록해 둔다.

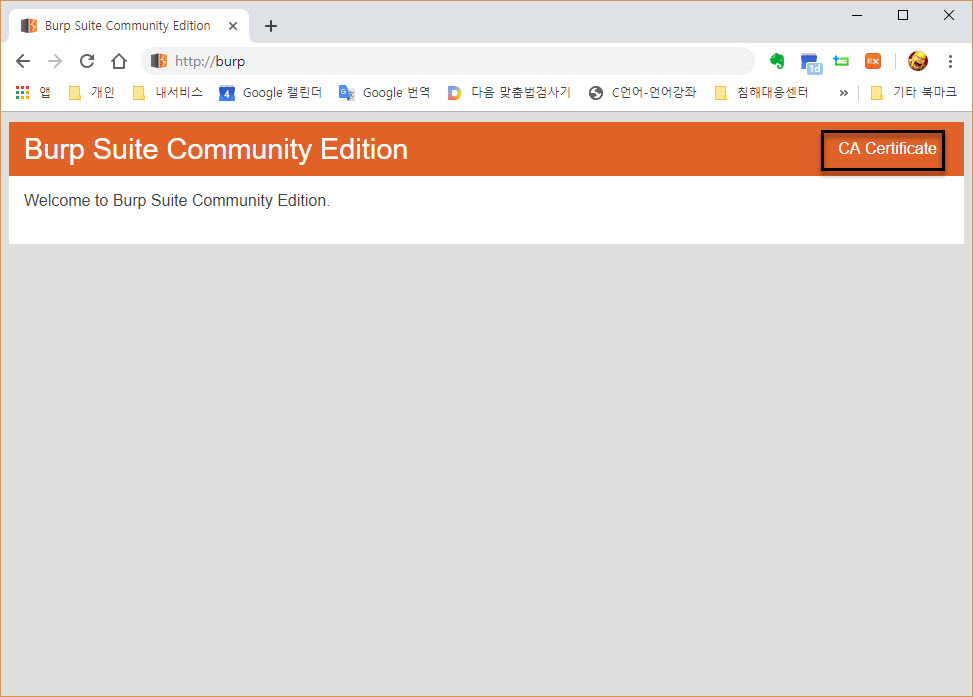

먼저 PC에 등록할 Burp Suite HTTP Proxy 용 인증서를 다운받는다. 다운은 크롬 브라우저에서 http://burp 에 접속한다. 단, 프록시가 설정되어 있어야 하고 Burp Suite가 실행 중 이어야 한다.

크롬의 브라우저 창 오른쪽 상단에 있는 CA Certificate 를 클릭해 인증서 파일을 다운로드 받는다.

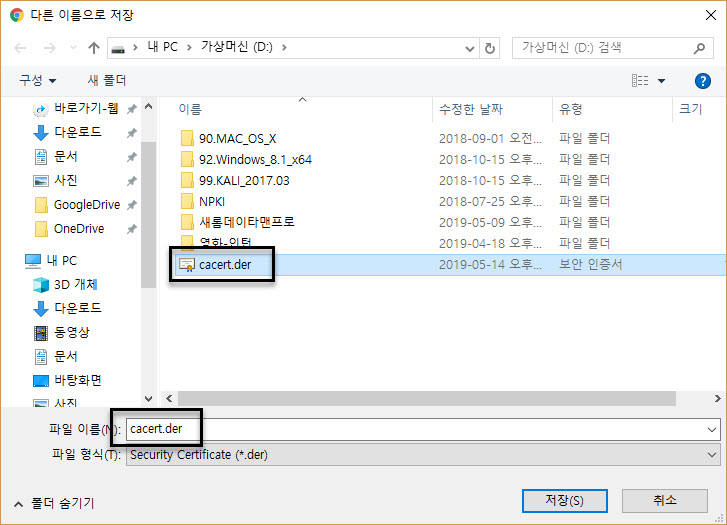

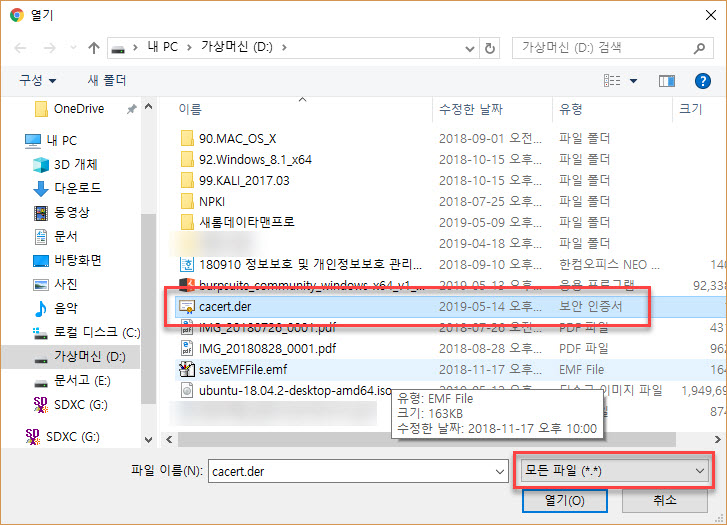

적당한 위치에 cacert.der 파일을 저장해 둔다. 나중에 인증서 등록 마법사에서 이 파일을 선택해 등록해야 한다.

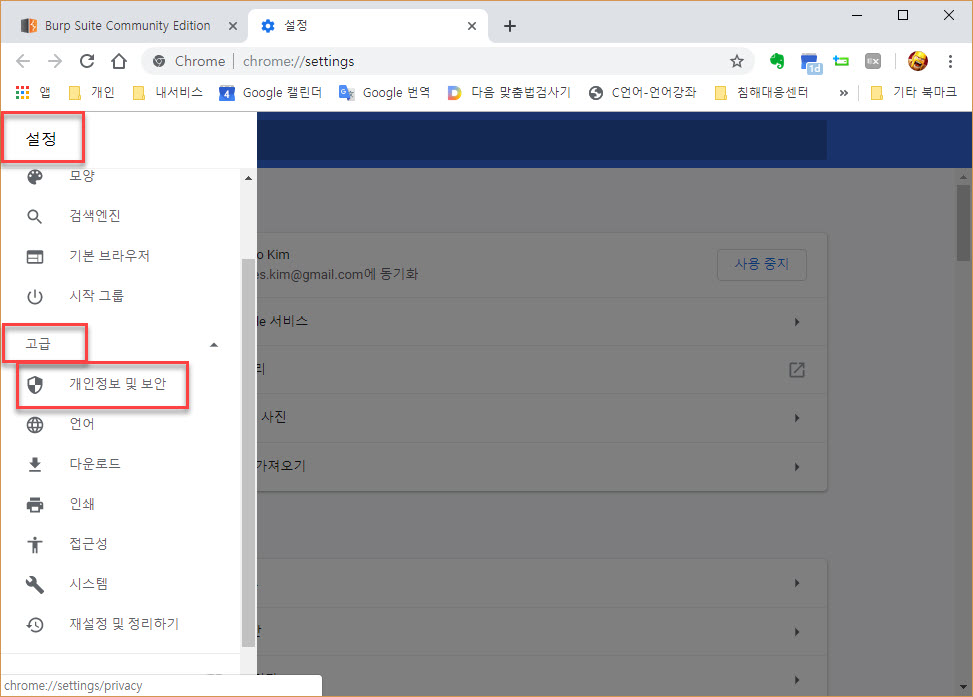

다운로드 받은 인증서는 크롬 브라우저의 "설정" - "고급" - "개인정보 및 보안" 메뉴에 있는 인증서관리 메뉴에서 등록한다.

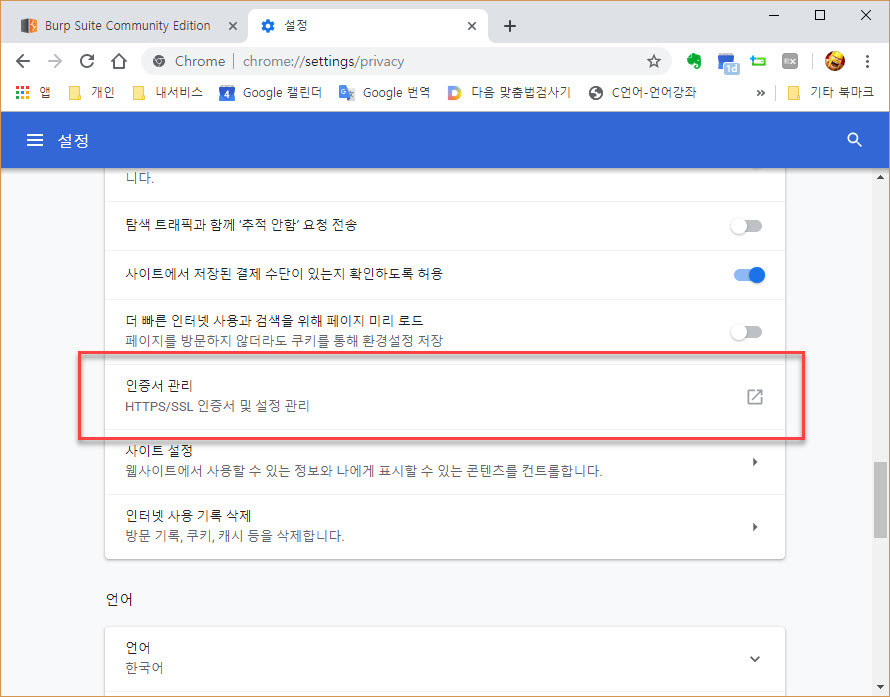

"인증서 관리" 메뉴가 보인다. 이 메뉴를 클릭하면 Windows의 인증서 관리 창이 실행된다.

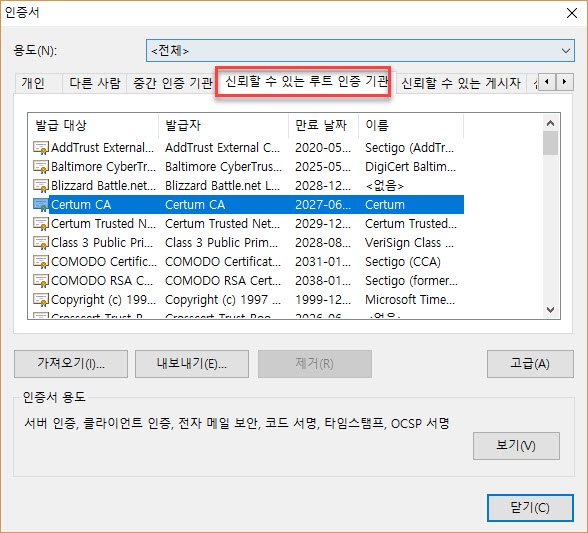

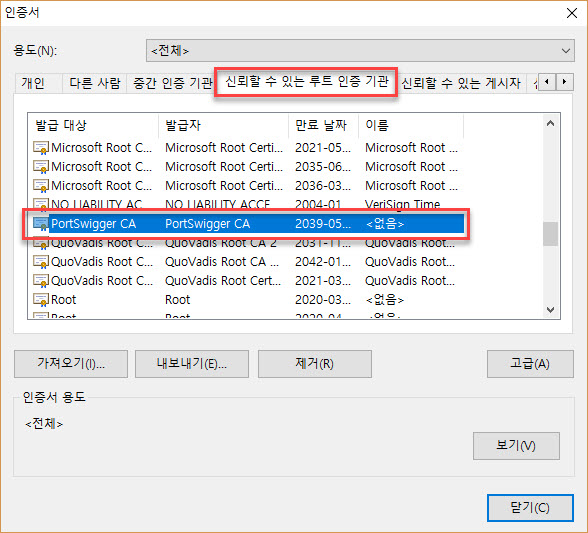

인증서 관리창이 실행되면 "신뢰할 수 있는 루트 인증 기관" 탭이 보인다. 이 탭에 다운로드 받은 cacert.der 파일을 등록해야 한다. 하단에 있느 몇개의 버튼 중 "가져오기" 버튼을 클릭하면 인증서 가져오기 마법사가 실행된다.

인증서 가져오기 마법사에서 "가져오기" 버튼을 클릭하면 파일을 선택하는 창이 실행되는데.. 하단에서 "모든 파일(*.*)"을 선택해준 뒤 앞에서 다운로드 받은 cacert.der 파일이 있는 곳으로 이동하여 선택해 준다. 그리고 "열기" 버튼을 클릭한다.

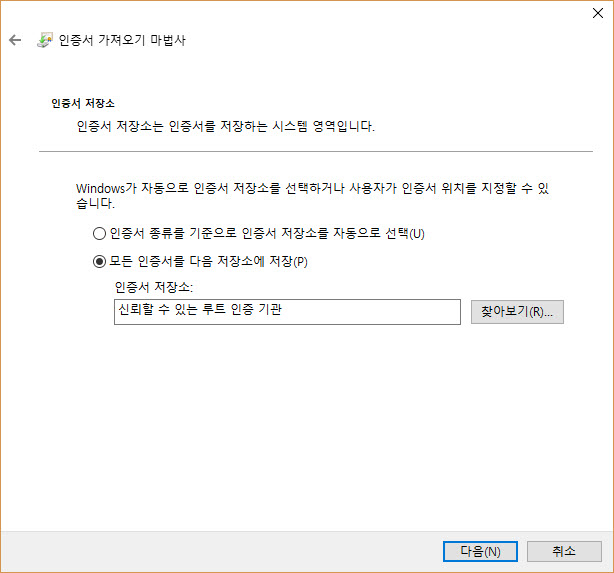

"모든 인증서를 다음 저장소에 저장"을 선택하고 "신뢰할 수 있는 루트 인증 기관"을 선택한다.

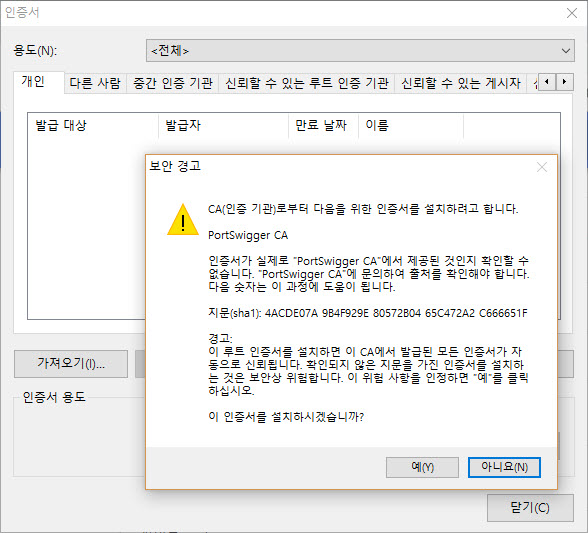

경우에 따라 아래와 같은 보안 경고 창이 실행되는데... "예"를 클릭해 인증서를 설치한다.

인증서 등록이 되었다면 "신뢰할 수 있는 루트 인증 기관" 목록에 앞에서 등록한 인증서가 정상적으로 등록되어 있는지 확인한다.

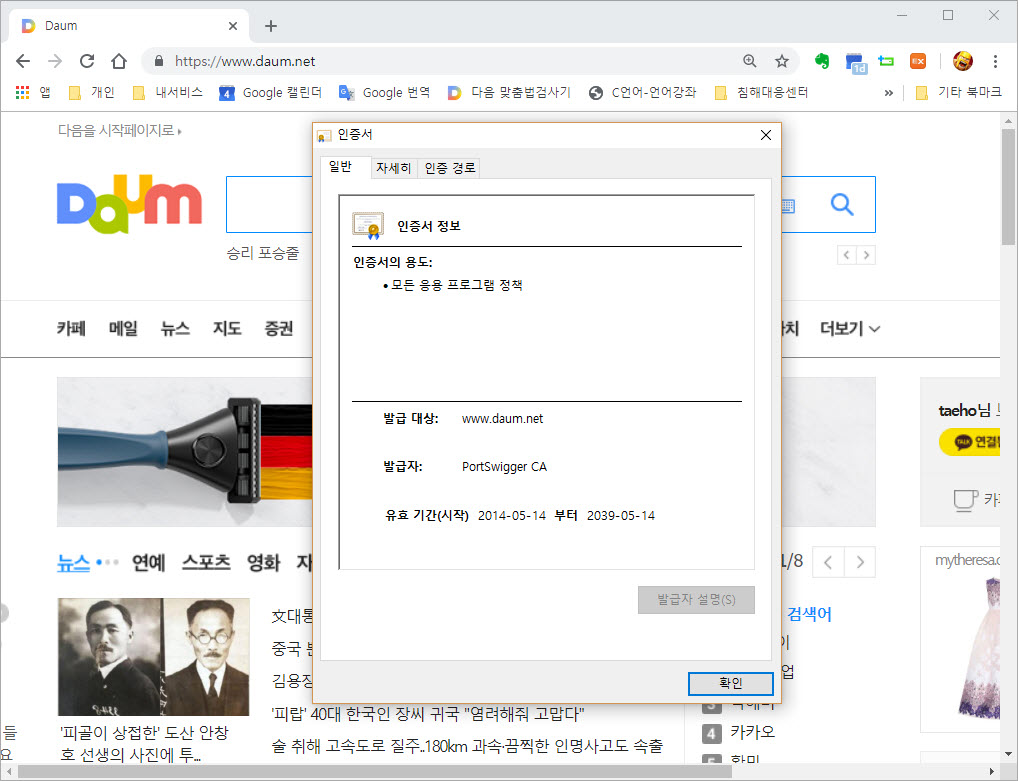

그런 뒤 다음에 접속하고 "자물쇠 표시"를 선택해 인증서 정보를 확인하면 발급대상이 www.daum.net 인데 발급자가 PortSwigger CA로 되어 있다.

이제 SSL이 적용된 웹사이트도 HTTP Proxy가 설정된 상태에서 정상적으로 서핑할 수 있으며 HTTP Proxy를 테스트할 수 있다.

출처 :

'Proxy tool > BurpSuite' 카테고리의 다른 글

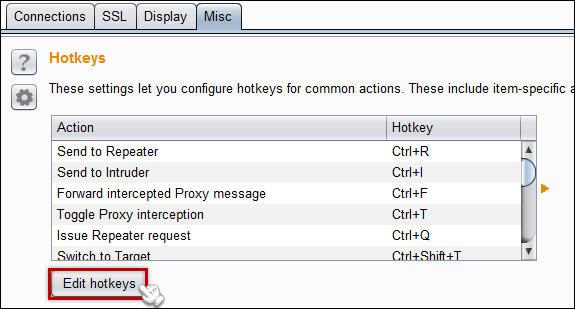

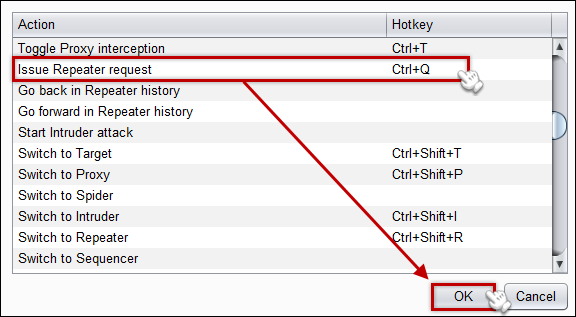

| BurpSuite) 버프 스위트(Burp Suite) 주요 단축키 및 단축키 설정 (0) | 2020.10.30 |

|---|---|

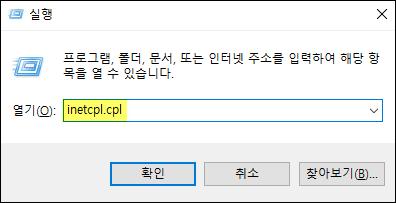

| BurpSuite) 웹 프록시 도구(burp suite 등) 사용 시 루프백 주소(127.0.0.1) 요청/응답 메시지 인터셉트 하기 (0) | 2020.10.25 |