리버싱 입문을 위한 Lena Tutorial 입니다.

유튜브에 보안프로젝트 재즐보프님이 강의를 올려주신 것을 활용하여 함께 공부할 겸 정리해보려고 합니다!

총 40번까지의 문제와 강의가 있지만, 11번부터는 유료로 진행되기 때문에 1~10번 까지만 올릴 예정입니다.

10번까지는 디버거 사용법 및 적응기간이라 할 수 있고 이후에는 안티디버깅과 패커 프로텍터와 우회기법 등 심화적인 내용을 다룹니다.

10번까지만 해도 리버싱을 처음 접하는 입장에서 굉장히 유익하다고 생각하고, 더 깊게 공부하실 분은 인프런에서 결제 후 영상 보시는 것을 추천드립니다!

============================================================================

실습은 버츄얼박스로 MS윈도우 XP 체험판에서 진행합니다.

사용하는 툴은 올리디버거를 사용하고, 실습파일과 윈도우XP체험판, 올리디버거는 댓글에 다운로드 링크 달아드리겠습니다.

버추얼박스 설치하시고 다운받은 윈도우 붙여주시면 됩니다.

네트워크 및 공유폴더 설정은 댓글에 재즐보프님께서 올려주신 영상 링크를 함게 올리겠습니다.

(기본적인 설정방법을 다 알고계신다면 넘어가셔도 됩니다. 공유폴더만 설정하시면 문제없이 하실거에요)

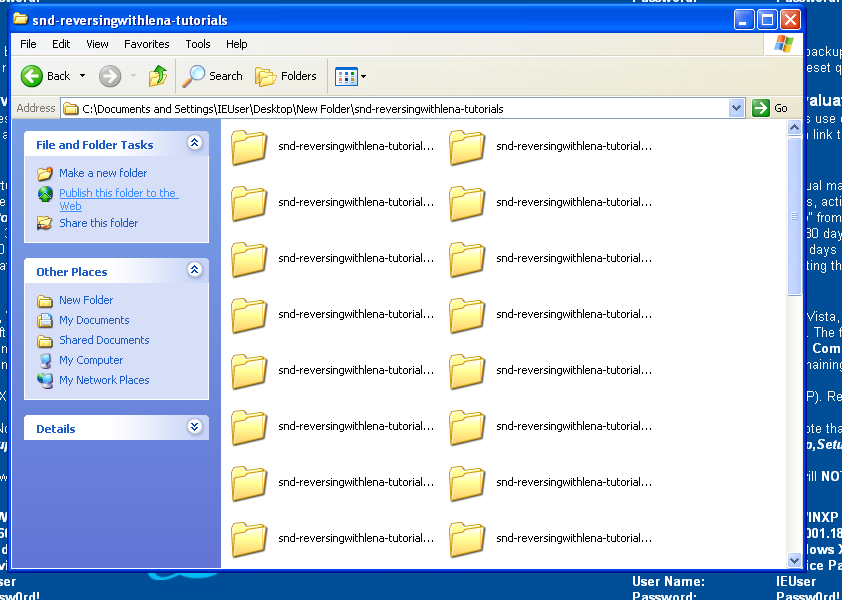

설정을 다 하시면 실습파일과 올리디버거를 받아주시면 되는데, 실습파일 다운하면 아래와 같은 40개의 폴더가 나옵니다.

왼쪽 위에서부터 1번이구요 안에 들어가보시면

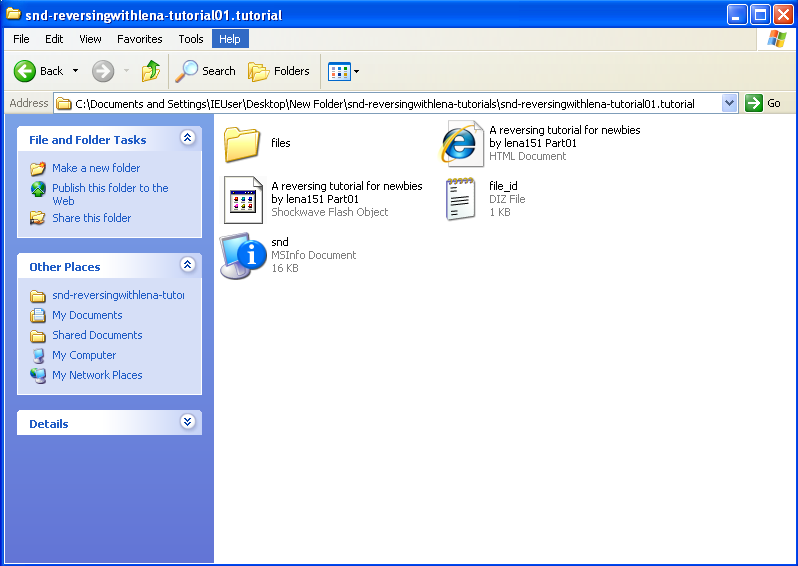

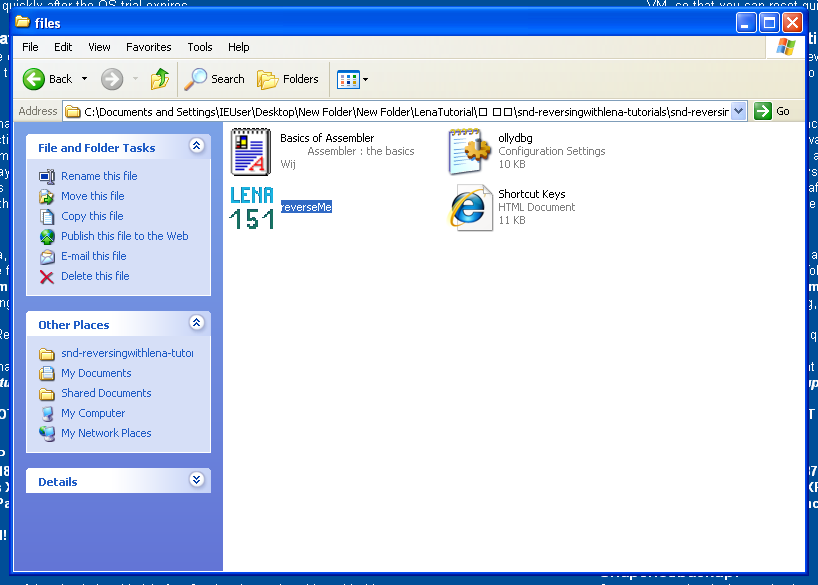

이런식으로 구성되어있는데 실제로 사용할 파일은 files폴더 안에 있는

reverseMe 파일입니다!

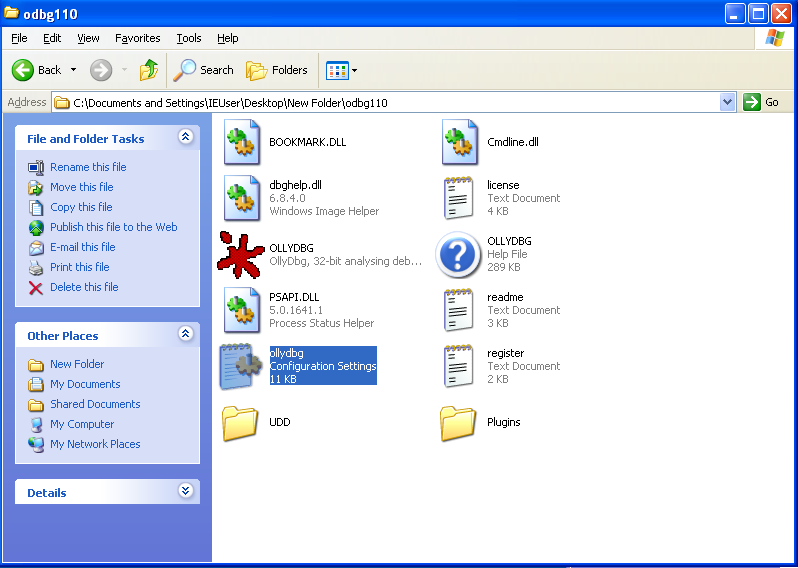

파일 다운로드가 끝나면 올리디버거 설정을 간단하게 해줘야 합니다.

위에 사진에 있는 ollydbg 설정 파일을 잘라내서

올리디버거가 설치된 폴더에 붙여주시면 됩니다.

그런다음 올리디버거를 켜주시면..!

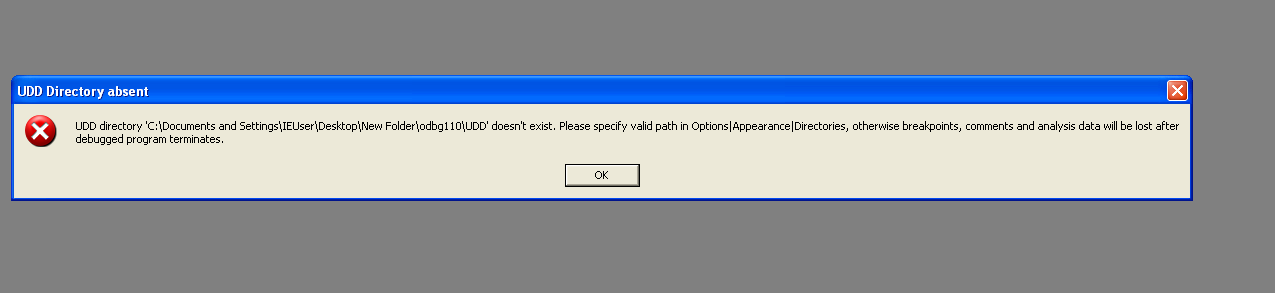

짜잔 오류가 나게됩니다!

그럼 이제 해결을 해봅시다.

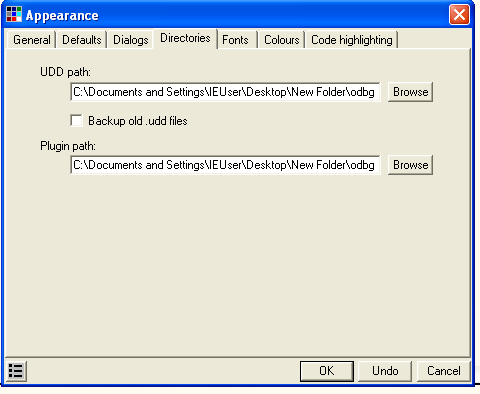

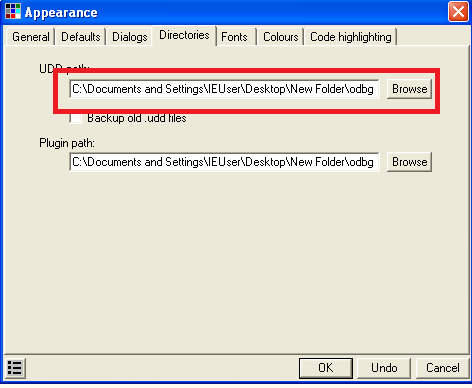

일단 OK를 누르면 올리디버거 빈 화면이 나오는데 위에 Option-Appearance - Directories에 들어갑니다.

오류가 난 이유가 저기 나와있는 UDD와 Pluging 폴더 경로가 없는 경로라서 오류가 나게 됩니다. 그럼 간단하게 저 경로를 만들어주면 해결이 됩니다.

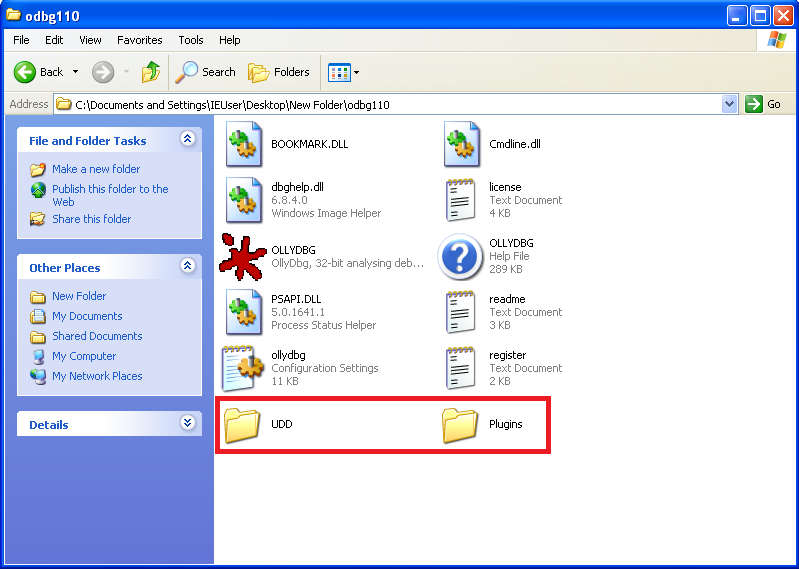

이런식으로 올리디버거 설치폴더에 UDD와 Plugins라는 폴더를 만들어 줍시다.

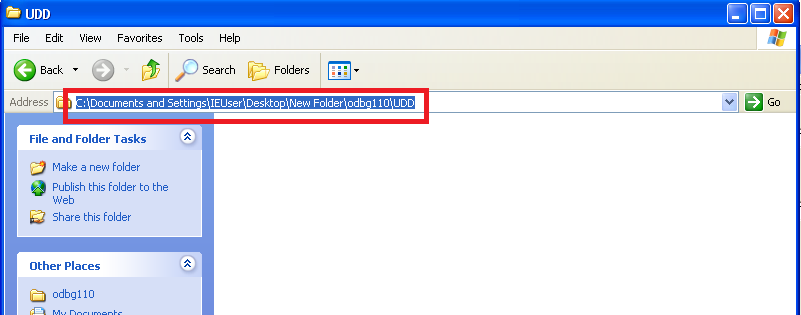

그 다음 각각 폴더의 경로를 복사하고

여기에 새로 붙여넣기를 하면 됩니다. Plugin도 마찬가지로 복사해서 붙여넣어주세용

OK를 누르고 올리디버거를 끄고 다시 시작하면 오류없이 실행이 됩니다.

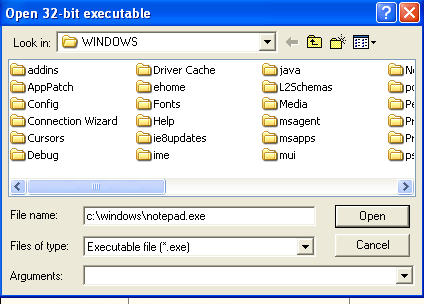

다음 잘 돌아가는지 확인을 위해 예시로 메모장 파일을 열어봅시다.

File - Open 한 후에

경로를 c:\windows\notepad.exe 하고 Open 해봅시다.

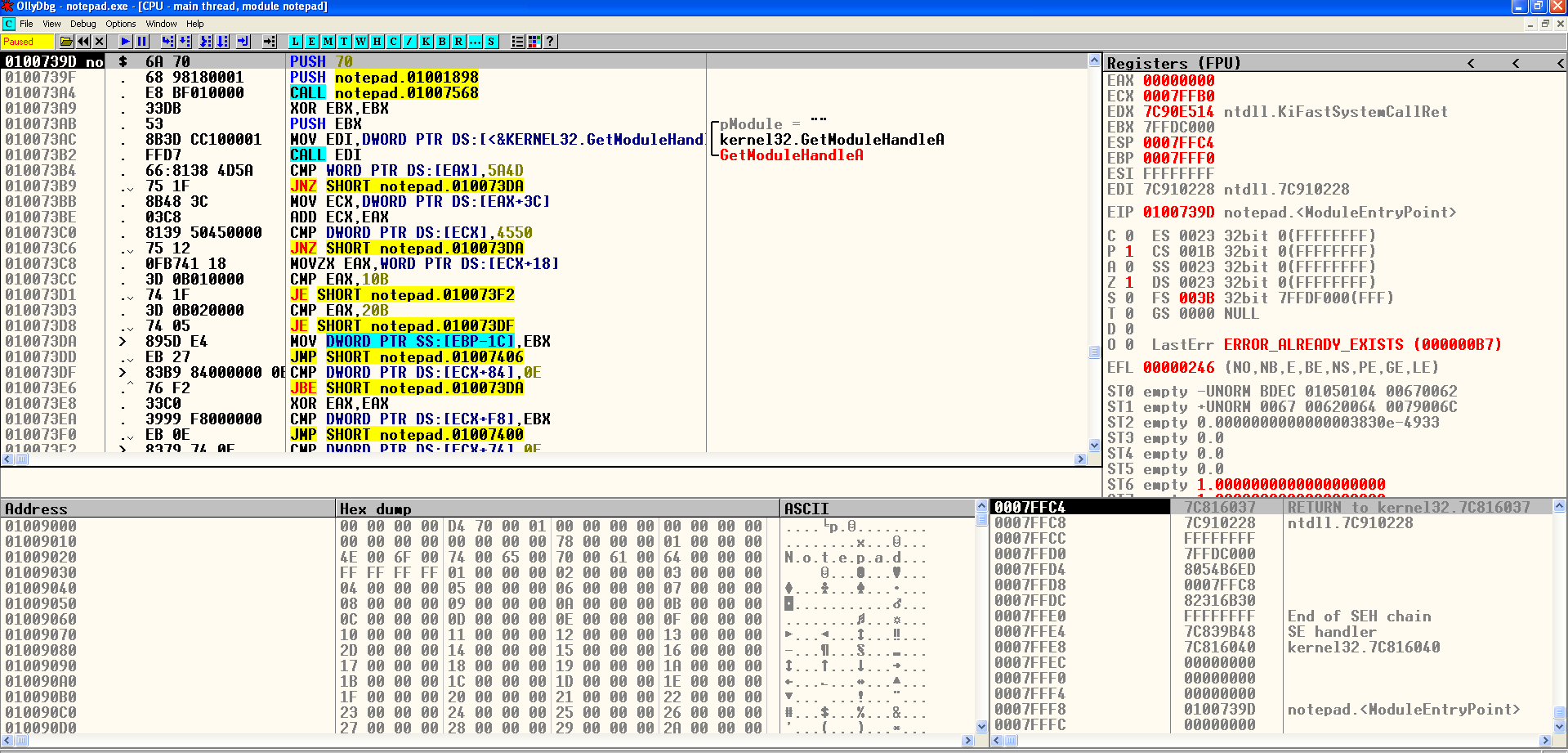

요런식으로 뜨면 성공입니다. 혹시나 글씨체를 키우고싶다 하시면

Option - Appearance - Fonts - Change 에서 키우시면 됩니다.

그럼 다음 글 부터 1번문제 들어가도록 하겠습니다!

출처 :

https://cha4ser.tistory.com/entry/%EB%A0%88%EB%82%98-%ED%8A%9C%ED%86%A0%EB%A6%AC%EC%96%BC-0-%EC%8B%A4%EC%8A%B5-%EC%A4%80%EB%B9%84?category=892885

'Reverse Engineering > Lena Tutorial' 카테고리의 다른 글

| Lena Tutorial) Tutorial 3 - nag(잔소리) 제거하기 with PE 분석 (0) | 2021.05.19 |

|---|---|

| Lena Tutorial) Tutorial 2 - 라이센스 키 알고리즘 분석하기 (0) | 2021.05.19 |

| Lena Tutorial) Tutorial 1 - 라이센스 루틴 지나가기 (0) | 2021.05.19 |

| Lena Tutorial) 각 레벨/튜토리얼별 목적 (0) | 2021.05.19 |